トレンドマイクロ、「国内標的型サイバー攻撃分析レポート

2015年版」を公開

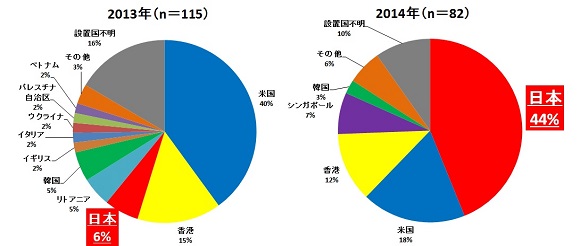

日本に設置された遠隔操作用サーバ、昨年比で7倍増 2015.4.16 |

トレンドマイクロは、このほど、「国内標的型サイバー攻撃分析レポート 2015年版」を公開した。

2015年版では、

① 遠隔操作用サーバが国内に設置される事例の割合が昨年対比7倍以上に増加

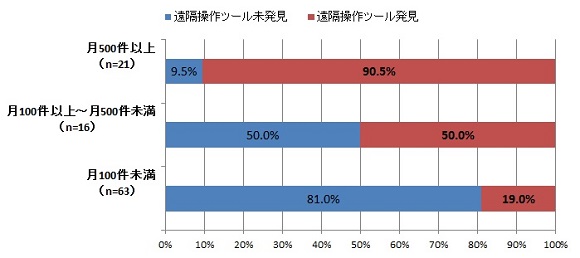

② 社内システムへのログインエラーが多い事例ほど、遠隔操作ツールの発見率が上昇

③ 標的のログ収集活動内容に合わせて、事前にログを消去する活動を初めて確認

の3点が主なトピックスだ。

標準型サイバー攻撃における「出口(外部との通信)」の傾向では、攻撃者の遠隔操作ツールが標的の環境変化に迅速に対応してきているという。 2013年ではPOISONが23%、PLUGXが21%、NFLOGが5%、ETUMBOTが3%、EVILOGEが3%、その他が45%だが、2014年はEMDIVIが35%、PLUGXが32%、POISONが9%、その他が24%だった。Windows

XPの切り替えなど標的組織の環境変化により、遠隔操作ツールも大きく様変わりした。

また、「内部(社内ネットワークでの活動)」の傾向においては、正規ツールを用いたネットワーク探索および情報搾取などが上げられた。

| 国内の標準型サイバー攻撃で利用された遠隔操作用サーバの設置国 |

|

| 国内法人ユーザの社内システムへのログインエラーの数と遠隔操作ツールの発見割合 |

|

|

|

|

|